Erinomainen testikohde. CISSP toimii tässä lähes oppikirjaesimerkkinä siitä, miten sama viitekehys tuottaa eri artefakteja eri tietoisuuden kehillä – ja miksi nämä artefaktit eivät ole keskenään vaihdettavissa ilman epistemologista virhettä.

Alla purku kehittäin (1–7) nimenomaan artefakteina, ei pelkkinä käsitteinä. Tämä vastaa suoraan suunnittelutieteen (Design Science) kysymykseen: mitä syntyy, millä ehdoin ja miksi.

Kohde: CISSP

Konteksti: asiakkaan IT-järjestelmän esiselvitys ja diagnostiikka

Kehä 1 – Vakauden kehä

Epistemologia: tiedetään, koska näin on aina tehty

CISSP:n rooli: normatiivinen peruskehys

Tyypilliset artefaktit

- Tietoturvapolitiikat (Security Policy)

- Perusohjeistukset (Acceptable Use, Password Policy)

- Standardoidut kontrollilistat (baseline controls)

- Dokumentoidut roolit ja vastuut

Miksi nämä toimivat kehällä 1

- Olettavat ennustettavan ympäristön

- Eivät kyseenalaista uhkamallia

- Palaute (Ω) vahvistaa nykytilaa: “auditointi meni läpi”

➡️ CISSP toimii tässä stabiloivana artefaktivarastona.

Kehä 2 – Hallittavan epävarmuuden kehä

Epistemologia: tiedetään analyysin avulla

CISSP:n rooli: diagnostinen viitekehys

Tyypilliset artefaktit

- Riskianalyysit (risk register)

- Uhkamallinnus (threat modeling)

- Gap-analyysit (controls vs. requirements)

- Auditointiraportit

- Compliance-matriisit (CISSP domains × järjestelmä)

Miksi nämä toimivat kehällä 2

- Epävarmuus oletetaan analysoitavaksi

- Asiantuntija voi perustella päätökset

- Ω kertoo: riski pieneni / ei pienentynyt

➡️ CISSP on tässä analyyttinen epistemologinen instrumentti.

Kehä 3 – Kompleksisuuden kehä

Epistemologia: tieto syntyy kokeilun ja palautteen kautta

CISSP:n rooli: heuristinen referenssi (ei enää riittävä yksinään)

Tyypilliset artefaktit

- Red Team / Blue Team -harjoitukset

- Penetraatiotestien tulosklusterit

- Incident response -skenaariot

- Havainnointiraportit (“näin järjestelmä oikeasti käyttäytyi”)

- Kontrollien käytännön kiertämiskuvaukset

Miksi CISSP ei enää “riitä”

- Kontrolli toimii yhdessä kontekstissa, epäonnistuu toisessa

- Sama toimenpide → eri vaikutus

- Todellinen tieto näkyy τ:ssä, ei dokumenteissa

➡️ CISSP muuttuu lähtöoletukseksi, ei päätöskoneeksi.

Kehä 4 – Itsenäisen toimijuuden kehä

Epistemologia: tiedetään periaatteiden kautta

CISSP:n rooli: normatiivinen kompassi

Tyypilliset artefaktit

- Riskipohjaiset poikkeuspäätökset

- Security-by-design -periaatteet

- Arkkitehtuuriset tietoturvaperiaatteet

- Johtoryhmän tietoturvalinjaukset

- “Why we accept this risk” -dokumentit

Miksi tämä on eri kuin kehä 2

- Ei kysytä täyttääkö standardin

- Vaan miksi poikkeamme siitä

➡️ CISSP toimii arvoperustaisena viitekehyksenä, ei sääntökirjana.

Kehä 5 – Emergenssin kehä

Epistemologia: uudet ratkaisut syntyvät yhdistämällä

CISSP:n rooli: taustakieli innovaatioille

Tyypilliset artefaktit

- Zero Trust -arkkitehtuurit

- DevSecOps-mallit

- Automaattiset riskiputket (CI/CD + security)

- Uudet kontrolliperheet (ei suoraan CISSP:stä)

- Yhdistetyt governance-mallit

Miksi CISSP näkyy vain epäsuorasti

- Se ei määritä ratkaisuja

- Mutta se määrittää mitä ei saa unohtaa

➡️ CISSP on hiljainen perusrakenne, ei näkyvä ohjain.

Kehä 6 – Murroksen kehä

Epistemologia: tieto syntyy selviytymisen ehdoilla

CISSP:n rooli: rajallinen turvaverkko

Tyypilliset artefaktit

- Kriisijohtamismallit (major incident)

- Nopeasti syntyvät poikkeuspolitiikat

- Priorisointipäätökset (“mitä suojataan, mitä ei”)

- Uudelleenjärjestelyt (outsourcing, pilvisiirto)

- Jälkianalyysit (post-mortem)

Miksi CISSP jää taka-alalle

- Kaikkea ei ehditä analysoida

- Kontrollien täydellisyys ei ole mahdollinen

- Tavoite on elinkelpoisuus

➡️ CISSP toimii vain reunaehtona, ei ohjaavana järjestelmänä.

Kehä 7 – Reflektion ja maailmankuvan kehä

Epistemologia: tiedetään, koska se on hyväksyttävää

CISSP:n rooli: yksi eettinen ja institutionaalinen viitekehys muiden joukossa

Tyypilliset artefaktit

- Tietoturvan eettiset periaatteet

- Luottamuksen ja vallan rajaukset

- Sääntelyn filosofinen tulkinta

- “Mitä tietoturva tarkoittaa yhteiskunnassa?”

- Strategiset linjaukset (esim. digital sovereignty)

Tässä kehässä kysytään

- Suojaammeko ihmisiä vai järjestelmiä?

- Millä oikeutuksella?

- Kenen riskiä minimoimme?

➡️ CISSP on institutionaalinen ääni, ei totuuden mitta.

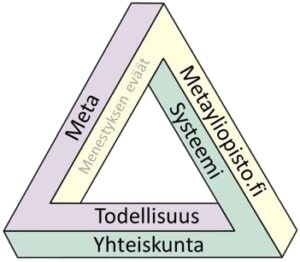

Yhteenveto: miksi tämä aihe on tärkeä

- CISSP ei ole yksi asia

→ se on eri epistemologinen artefakti eri kehillä - Virhe syntyy, kun kehä ja artefakti sekoitetaan

- Kehä 3:een yritetään soveltaa kehä 2:n auditointia

- Kehä 6:ssa vaaditaan kehä 1:n dokumentaatiota

- GoodReason tekee näkyväksi sen, minkä ammattilaiset jo aavistavat

- “Tämä ei ole enää compliance-ongelma”

- “Tämä vaatii kokeiluja”

- “Tämä on arvokysymys”